ログインIDは様々な方法で保護される対象です。ですが、何らかの理由でログインIDが奪われて予期せぬ場所からログインされることになるかもしれません。

Office 365 では(通常のMicrosoft アカウントでも同じですが)怪しいログインがあった際に、ユーザーにメールで通知し、ログイン場所やログインしたサービスを、本人が確認し攻撃を受けているかを確認することができます。

個人のアクティビティを確認する

Office 365 アカウントでログインした状態で右上の自分のアイコンから、

Office 365 にログイン > 右上の自分のアイコンをクリック > アカウントの表示 > 「自分のサインインを確認」とたどると表示される画面で確認ができます。以下のURLにアクセスしてもOK

https://mysignins.microsoft.com/

怪しいアクティビティがあれば、すぐにパスワードの変更などの対策を取りましょう。

組織全体で怪しいアクティビティを確認する

組織全体ですべてのアクティビティをチェックするのは現実的ではありません。危険と判断されたアクティビティを確認して、個別に対処するのがよいでしょう。

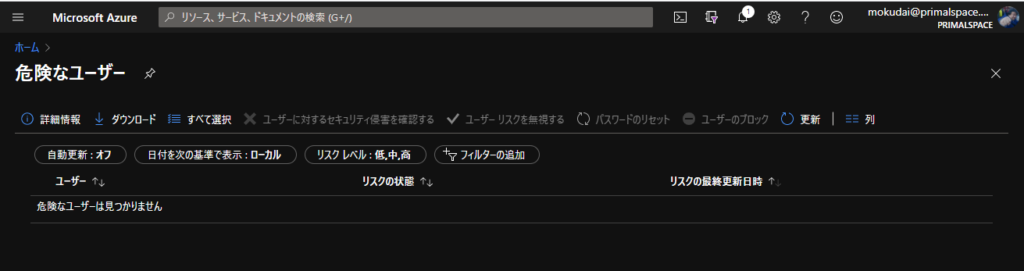

Azure AD Identity Protection の機能である「危険なユーザー」で確認ができます。

Microsoft 365 セキュリティ ポータル https://security.microsoft.com/homepage にアクセスすると、ホームページ上に「危険なユーザー」というカードがあります。こちらをクリックすると、危険なログインがあった場合にはログが表示されます。

同様に「危険なサインイン」というレポートもあります。これらのレポートは、AzureADポータルから確認することができます。

AzureAD ポータル > Azure Active Directory > セキュリティ > レポート から確認できます。

ふむふむ。ここを確認すればよさそうです。

本来は Azure AD P1 ライセンスが必要

この危険なユーザー、危険なサインインを確認する機能は AzureAD P1 以上のライセンスが必要です。ですが、Office 365 E3 のテナント(複数)で表示することができました。見るだけなら見せてもらえるのかな? いつ見れなくなるかわからないですが、ここをチェックするとよさそうです。

追記:

表示をするだけなら、ライセンス上も問題ないと教えていただきました。

セキュリティ レポートにアクセスするために必要な Azure AD ライセンス

Docsにも記載がありますが、取得できる情報の粒度が異なるので、実際に調査する必要がある場合は やはり Azure AD P2 が必要ですね